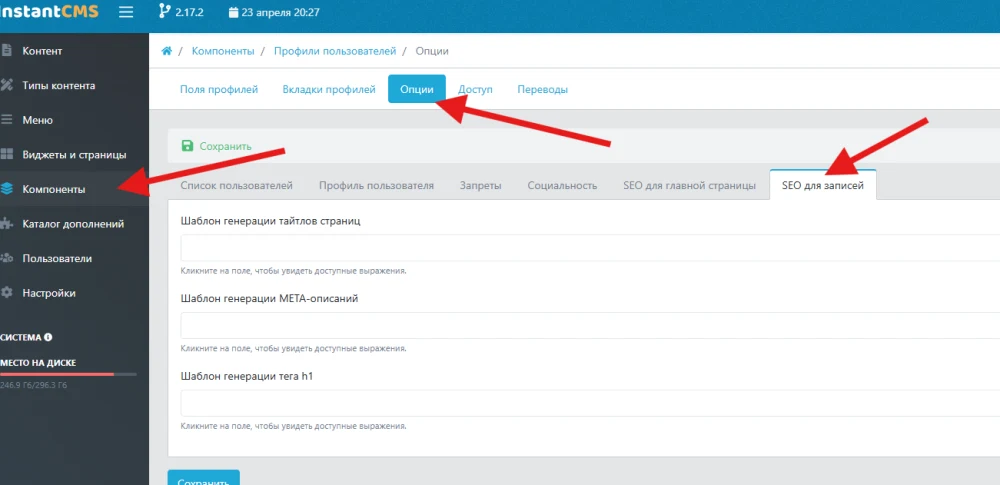

Антон, в компонента Профили пользователей

Антон, в компонента Профили пользователей

Добавил ради интереса новое видео demo.bergorod.ru/videos/18-pro-cs.html

Работает.

Посмотрел ранее загруженные. Тоже.

TOPg, при помощи js. Отслеживаете переключение видимости полей. И когда они скрываются, убираете у них required, и куда-то пишете имя поля, чтобы вернуть required, если поле станет видимо.

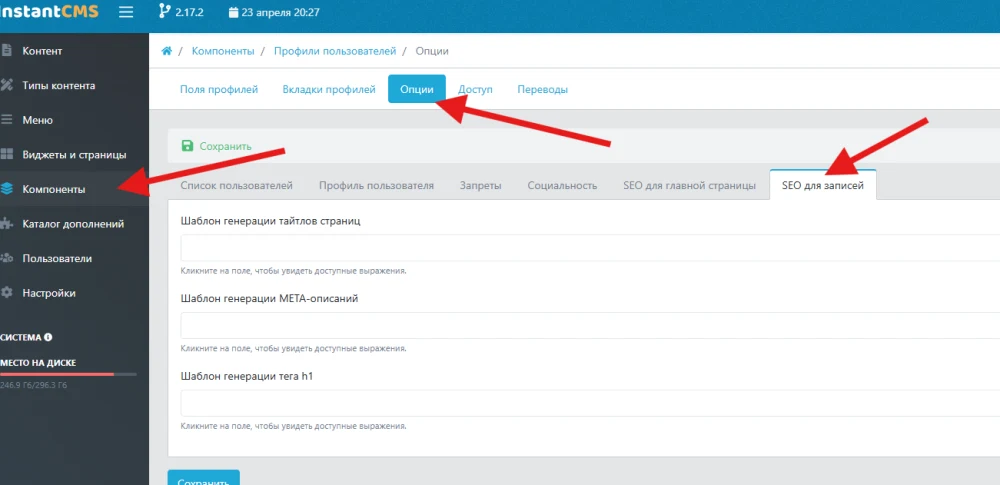

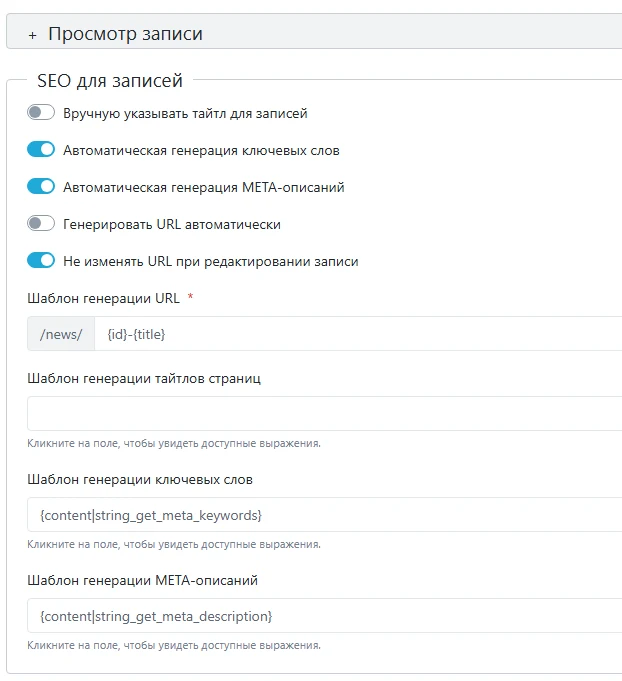

dimanwwwwww, попробуйте удалить шаблон admincoreui и залить его заново из установочного архива. Если не поможет, значит надо пройтись по новостям об обновлении, почти в каждой из них есть список файлов, которые надо удалить после обновления. Почти уверен, что вы этот шаг проигнорировали.

Потому что у полей, которые зависимые, установлено «обязательно к заполнению». Они помечены как required, но скрыты визуально. Но они есть. И браузер не дает отправить такую форму.

Вам надо или отказаться от обязательности в зависимых полях, или доработать отключение required при скрытии полей.

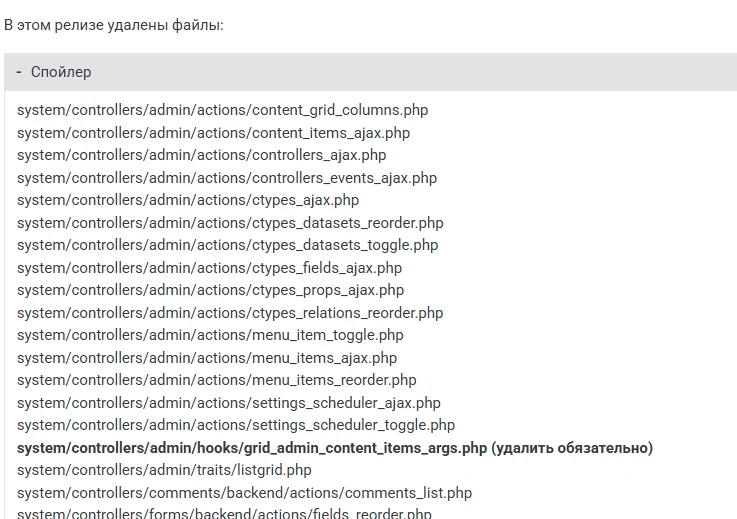

Антон, типы контента, выбираете нужный, там настройки, и внизу блок

Ничего не менялось со времен введения этого блока опций

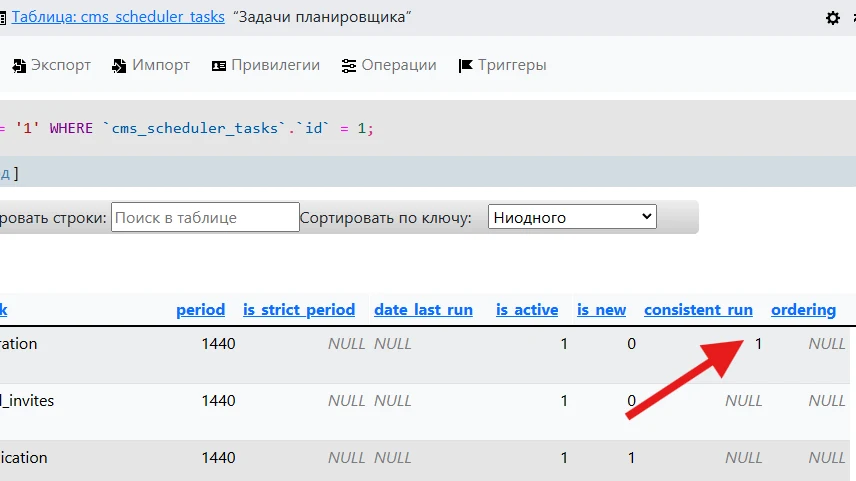

SALIK, скорее всего идет дублирование. Допустим, крон выполняется раз в минуту. Предыдущий запуск cron еще не завершился, стартанул новый. И оба сделали репост одной и той же записи.

Вы можете в таблице scheduler_tasks у задачи постера поставить 1 в колонке consistent_run

kalikimaka, 2.17.2. На месте

Иван, я сперва подумал, что это какой-то файловый менеджер. Например упоминание похоже имени вируса есть в у небольшого filemanager github.com/prasathmani/tinyfilemanager/issues/273

Видел иногда на чужих сайтах, что подобные забывали в корне сайта после проведения работ. Иногда оставляют файлы типа adminer.

Но тут явно вирус. Локальная gemma-3-4b пишет так

На основе предоставленных скриншотов, можно сделать следующие выводы о вирусе:

Основные характеристики:

Использование MySQL: Вирус активно использует библиотеку MySQL для взаимодействия с базой данных. Это позволяет ему извлекать информацию, менять данные или выполнять другие действия через базу данных.

Скрипты обфускации: Код содержит элементы обфускации (сложные имена переменных, использование функций для преобразования строк), что затрудняет его анализ и понимание.

Загрузка файлов: Вирус пытается загрузить файлы с сервера mentalblog.ru (возможно, для получения дополнительного кода или данных).

Установка времени: Вирус устанавливает время выполнения (set_magic_quotes(0);), что может быть использовано для обхода некоторых мер безопасности.

Проверка версии PHP: Вирус проверяет версию PHP (phpversion_int()) и, вероятно, использует эту информацию для адаптации своего поведения или для эксплуатации уязвимостей, специфичных для данной версии.

Функциональность (предположительно):

Сбор информации о хосте и базе данных: Вирус пытается получить информацию о сервере MySQL (хост, протокол) с помощью функций GetBlock().

Извлечение данных из базы данных: Используются функции EchoData() и EchoConnInfo() для взаимодействия с базой данных. В частности, он пытается получить данные по типам: «временной случай», «дата-время» (регистр), «год» (падеж), «блобов» и т.д.

Обфускация: Код обфусцирован для затруднения анализа.

Загрузка файлов: Вирус пытается загрузить файлы с сервера mentalblog.ru.

Тип вируса (предположительно):

Учитывая функциональность, наиболее вероятно, что это травля (trojan) или вирус типа «чешир» (crypter). Он использует обфускацию и взаимодействие с базой данных для скрытия своей деятельности и получения доступа к данным. Также возможно, что он является частью более сложной вредоносной программы.

Важно:

Предоставленные скриншоты — это лишь часть кода вируса. Полный анализ требует изучения всех файлов зараженной системы.

Не пытайтесь самостоятельно разбираться в вирусах без достаточных знаний и опыта. Это может привести к повреждению вашей системы. Обратитесь к специалистам по информационной безопасности для проведения анализа и удаления вируса.

Рекомендации:

Проверьте систему на наличие вредоносного ПО с помощью надежного антивирусного программного обеспечения.

Обновите операционную систему и все установленные программы до последних версий, чтобы исправить известные уязвимости.

Будьте осторожны при открытии вложений электронной почты и переходе по ссылкам из непроверенных источников.

Используйте надежные пароли для всех учетных записей.

Проблема была, скорее всего, комплексная.

Как я предполагаю, изначально проблема была в неправильно введенной капче. Затем ее отключили, но капча все еще просила себя указать, так как требование ввести капчу хранится в сессии (так точно было до выделения капчи в отдельное поле). Потом до кучи сгененировали пароль через md5. И после того, как сессии очистились, ругалась уже не капча, а неправильный пароль. Он работать не будет без указания соли. А новые пароли генерируется дркугим алгоритмом.

Плюс в конфиге в cookie_domain адрес сайта был указан через http. Писать в эту опцию адрес сайта, еще и с http не нужно.

В документации есть описание опций docs.instantcms.ru/manual/settings/global

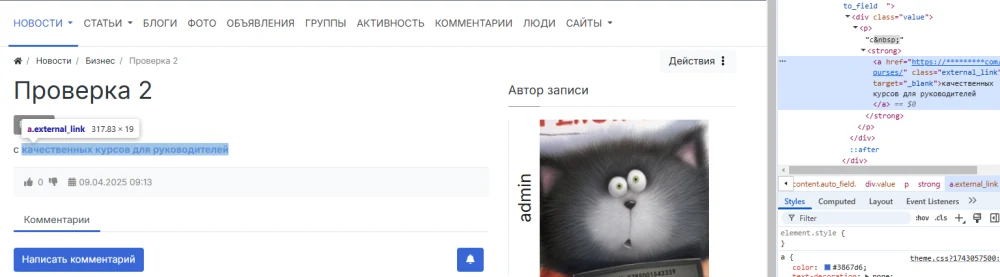

TOPg, в компоненте в файле system\controllers\zdzenfree\frontend.php есть метод

который формирует текст внутри rss для каждой записи.

В конце, перед

можете добавить что-то типа

Обратите внимание. Выше в этом методе есть список допустимых тегов. И div там нет. Используйте тег абзаца, как в моем примере кода.

Разумеется, все это лучше вынести в настройки типов контента, поправив файл формы

и добавив туда поле, для указания этого текста подписи.

Нэйтал И, 255 символов — это ограничение типа поля типа String. Вот оно github.com/instantsoft/icms2/blob/d01f3b82e6dcbfff3a6e41e2175c0352ebaf946d/system/fields/string.php#L19

Но править тут не надо. Лучше сменить тип поля в настройках темы тут github.com/instantsoft/icms2/blob/d01f3b82e6dcbfff3a6e41e2175c0352ebaf946d/templates/modern/options.form.php#L131

Заменить в этой строке

на

Эта правка «потеряется» при обновлении движка на новую версию и ее надо будет вносить заново. Чтобы этого избежать, вносите правки в своей теме, если она есть. Или создайте дочернюю тему от modern и включите файл options.form.php с этими правками в нее.

Как создать дочернюю тему instantcms.ru/blogs/horoshie-mysli/kak-ne-poterjat-pravki-v-shablone-delaem-dochernii-shablon-4549.html

Да, лучше эту кнопку сделать включенной по умолчанию

В новой версии движка опция будет включена по умолчанию.

Именно так. В виджете вывести просмотры настройками нельзя. Но через $item данные должны быть доступны

ещё и в нулевой строке

типичное поведение при работе закубленных файлов. У них всегда только одна строка, 0